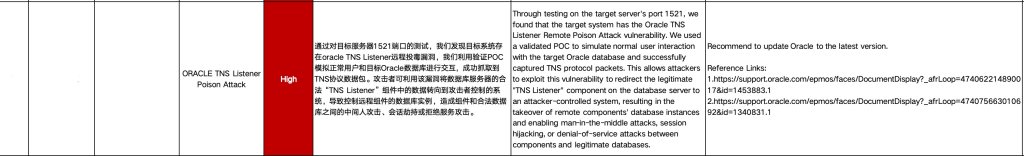

最近很多项目都进行了安全漏洞检查,其中一个项目就提出了 "ORACLE TNS Listener远程注册投毒(Poison Attack)漏洞" 这样一个问题,如下图:

看了下图,是不是觉得很专业,看一下,好像被吓倒了,其实后边已经给出了解决方案,那就是升级版本,就可以解决问题了。

看了下图,是不是觉得很专业,看一下,好像被吓倒了,其实后边已经给出了解决方案,那就是升级版本,就可以解决问题了。

我们这里简单介绍下 ORACLE TNS Listener远程注册投毒(Poison Attack)漏洞,如下:

Oracle TNS Listener远程注册投毒(Poison Attack)漏洞是指一种安全漏洞,可能影响Oracle数据库的TNS Listener服务。TNS(Transparent Network Substrate)是Oracle数据库的网络服务,负责处理客户端与数据库实例之间的通信。

远程注册投毒攻击(Poison Attack)是指攻击者通过向TNS Listener发送恶意数据包来欺骗数据库,使其错误地将非法客户端标识符注册为有效的数据库服务。攻击者可以利用这种漏洞,通过伪装成合法的数据库服务,让客户端连接到恶意的数据库实例,从而进行各种攻击,例如窃取数据、执行恶意代码等。

这种漏洞通常是由于TNS Listener未能正确验证和过滤传入的连接请求而导致的。为了缓解这种风险,建议采取以下措施:

- 及时应用补丁:Oracle发布了安全补丁来修复此类漏洞。确保数据库系统及时安装最新的补丁和安全更新。

- 限制网络访问:将TNS Listener服务限制在受信任的网络中,并阻止外部未授权的访问。

- 启用安全配置:配置TNS Listener以执行最小特权原则,仅允许必要的网络访问和授权用户。

- 网络监控和入侵检测:实施网络监控和入侵检测系统,及时发现和响应潜在的攻击行为。

- 教育和意识培训:对数据库管理员和相关人员进行安全意识培训,加强对安全漏洞和攻击技术的了解。

总之,定期更新和加固Oracle数据库的安全配置是防范远程注册投毒漏洞等安全威胁的关键措施之一。

这其实也对应了 oracle 发布的一些安全漏洞,如下:

Oracle CVE-2012-1675 安全警报

描述

此安全警报解决了安全问题 CVE-2012-1675,这是 TNS 监听器中的一个漏洞,最近被披露为影响 Oracle 数据库服务器的“TNS 监听器中毒攻击”。该漏洞无需身份验证即可远程利用,即无需用户名和密码即可通过网络利用该漏洞。远程用户可以利用此漏洞来影响未应用推荐解决方案的系统的机密性、完整性和可用性。

受影响的产品和版本

- Oracle 数据库 11 g第 2 版,版本 11.2.0.2、11.2.0.3、11.2.0.4

- Oracle 数据库 11 g第 1 版,版本 11.1.0.7

- Oracle 数据库 10g第2 版,版本 10.2.0.3、10.2.0.4、10.2.0.5

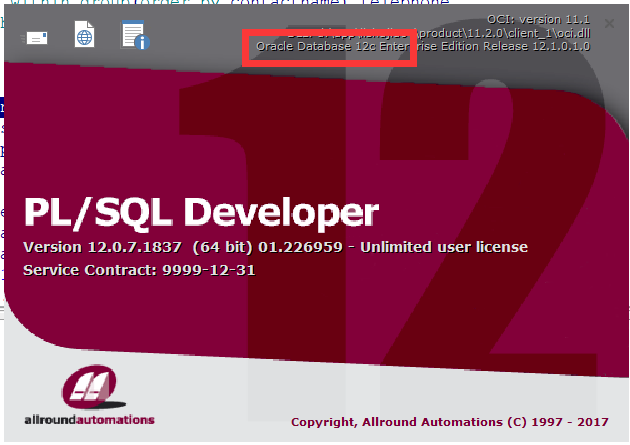

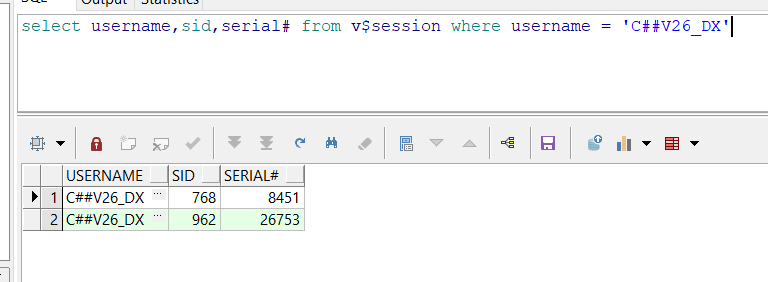

那大家看到上边升级到最新版本的情况,可能会疑惑要升级成什么版本,才合适,那根据上边的解释,受影响的版本就是 10G,11G 这两个产品版本,只要升级到12C,应该就可以解决上边这个漏洞问题。

当然网上我也看到了其他方法,但个人觉得还是升级产品版本比较靠谱,毕竟oracle的防护肯定比较安全。

以上是自己的做为资深开发的一些个人经历,把这些经验分享给大家,希望以后大家在从事开发中,可以避免不必要的麻烦,跟浪费时间精力。

要是大家喜欢我的文章的话,可以在文章下留言或是联系我,共同进步,共同探讨开发的一些案例,促进彼此间的交流,分享一些日常的开发趣事。

共有 0 条评论